W kwestii bezpieczeństwa chmury często dochodzi do pominięcia bezpieczeństwa punktów końcowych, szczególnie w kontekście korzystania z niezaufanej przeglądarki.

Wiele firm oraz użytkowników końcowych coraz chętniej korzysta z rozwiązań chmurowych, stąd też bezpieczeństwo punktów / urządzeń końcowych staje się coraz istotniejszym tematem. Biorąc sprawy w swoje ręce, część klientów przenosi swoje środowiska i systemy bezpośrednio do chmury – zapominając czasem o podstawowych zasadach bezpieczeństwa IT, które mają za zadanie ochronę tzw. końcówek, zabezpieczenie komunikacji oraz samych danych firmy. Jednak managerowie IT, którzy choć raz mieli do czynienia z ulokowanymi w chmurze zasobami i infrastrukturą IT mają świadomość zalet takiego rozwiązania i na bieżąco adresują aspekty związane z bezpieczeństwem.

Wraz z rosnącą wiedzą na temat korzyści, jakie dla firm może nieść chmura, – szczególnie w zakresie bezpieczeństwa, nad rozwiązaniami on-premise, – coraz widoczniejsze stają się jej pewne minusy. Jeżeli firma zamierza przenieść własną infrastrukturę, aplikacje i dane do chmury ze względów bezpieczeństwa – przeglądarka, wykorzystywana na urządzeniach końcowych (i samo urządzenie) staje się najsłabszym ogniwem.

Aspekt bezpieczeństwa rozwiązań i środowisk dostępnych z chmury obejmuje nie tylko usługi usługodawcy, kwestie sieciowe, zasoby (aplikacje, dane) ale również punkty końcowe (dostępowe) do chmury. Na te ostatnie składają się wszystkie elementy, z którymi użytkownik końcowy ma styczność i z których korzysta, takie jak jego sprzęt, system operacyjny, urządzenia peryferyjne i wszechobecne aplikacje oraz przeglądarki web.

– Dziś kwestie bezpieczeństwa są mocno uzależnione od urządzeń i samych użytkowników. Ich działania, powiązane z nieodpowiednio zarządzaną siecią i wątpliwym stanem urządzeń końcowych powodują, że bezpieczeństwo bywa naruszane. Jest to szczególnie widoczne w odniesieniu do aplikacji dostępnych z chmury, co do których dostęp wciąż po części odbywa się poprzez niezabezpieczone systemy, z niezaufanych z punktu widzenia IT lokalizacji oraz przy użyciu dowolnych przeglądarek i nie nadzorowanych konfiguracji zabezpieczeń – mówi Sebastian Kisiel z Citrix Systems Poland.

Wspólną dla wielu firm praktyką jest konfiguracja i wprowadzenie jednej, głównej przeglądarki na urządzenia końcowe, która będzie zapewniała wsparcie dla wszystkich kluczowych aplikacji biznesowych.

Problemem jest jednak to, że często taka przeglądarka nie jest odpowiednio skonfigurowana do codziennych zadań, co powoduje próby obejścia problemu przez wykorzystanie innych przeglądarek i jednocześnie stanowi określone ryzyko. Wykorzystywane przez złośliwą zawartość i ataki phishingowe luki w zabezpieczeniach przeglądarek i wtyczek, sprawiają, że codzienne problemy z tymi aplikacjami, usługami SaaS i usługami typu cloud mogą być bardzo uciążliwe. Kluczem jest konfiguracja przeglądarki dostosowana do specyficznych potrzeb. Stąd też publikacja przeglądarki specjalnie dostosowanej do określonych aplikacji lub ich grupy czy aplikacji w chmurze daje wiele istotnych korzyści. Jej spójna, specjalna wersja, która najlepiej działa z aplikacjami ulokowanymi w chmurze jest dostępna dla wszystkich użytkowników. Taka przeglądarka jest również odpowiednio ‘zamrożona’, zarządzana przez IT i niezależna od konfiguracji, aplikacji i wtyczek zainstalowanych na urządzeniu końcowym użytkownika.

Kolejnym aspektem jest rozszerzenie funkcjonalności przeglądarki o wsparcie usług, które zwiększają poziom bezpieczeństwa. Dodanie wieloskładnikowego uwierzytelnienia może być wykorzystywane by zabezpieczyć aplikacje i obniżyć ich zależność od prostych haseł. W kwestii prywatności nie można zapominać też o odpowiednim poziomie dostępu do zasobów ze względu na lokalizację sieciową użytkowników czy prywatne dane, ulokowane na końcówkach.

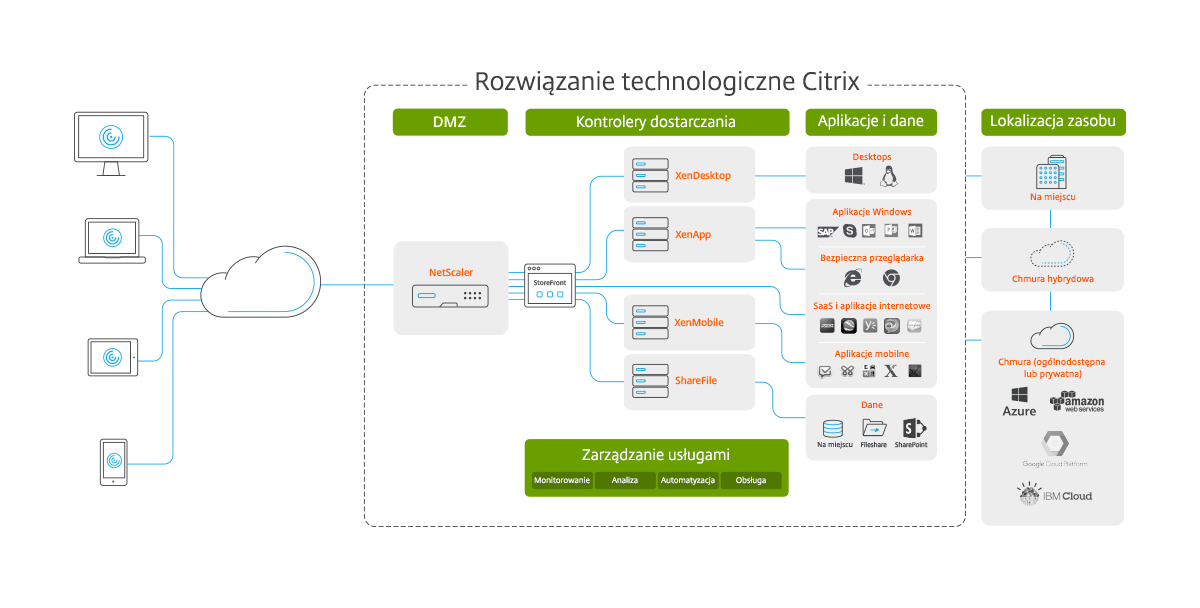

Korzyści wynikające z przeniesienia aplikacji i danych do chmury są ściśle powiązane z wirtualizacją i całym wachlarzem możliwości za tym idących.

Wirtualizacja pozwala na kontrolę np. takich działań jak copy/ paste w ramach poszczególnych aplikacji i pomiędzy nimi, a także na monitorowanie takich czynności jak wpinanie USB czy innych urządzeń peryferyjnych. Z kolei skróty internetowe z poczty email i innych aplikacji można przekierować do przeglądarki, która jest odizolowana od kluczowych zasobów firmy, co znacznie ogranicza zagrożenia idące ze strony złośliwego oprogramowania. W przypadku określonych scenariuszy użycia możliwe jest opublikowanie wielu przeglądarek, w wersjach i konfiguracjach specyficznych dla danych aplikacji.

– Wirtualizacja obsługuje Chromebooki, tablety oraz urządzenia thin/zero client, pozwalające na optymalizację kosztów. Najważniejszą korzyścią jest jednak to, że dane i aplikacje pozostają w chmurze, a na punkt końcowy dostarczany jest tylko ich interfejs graficzny w formie obrazu bez danych, przy czym same aplikacje wyglądają i zachowują się tak samo jakby były zainstalowane na urządzeniu końcowym – nadmienia Sebastian Kisiel.

Korzystanie z chmury zapewnienia firmom wysoki poziom bezpieczeństwa, dzięki wirtualizacji aplikacji (w szczególności przeglądarek), pozwalającej na dostęp do firmowych zasobów niejako spoza urządzenia końcowego. Warto zatem rozszerzyć własną strategię o takie rozwiązania, by osiągnąć wyższy poziom bezpieczeństwa, satysfakcji użytkowników oraz korzyści biznesowych.